独自ドメインのメールが迷惑メールに振り分けられてしまう・・・というご相談→ホスティング提供会社に相談すると『メール送信は完了しているものの、送信先で迷惑メールとして振り分けられているなどの可能性が考えられます。相手先にサーバ管理者にお問い合わせください』と案内されました・・・。

相手先にアクションを起こす前に、なぜかの切り分け検証。できることはないのか、いろいろ調べました。

→結論は下の方に書きました。興味ない方は下の方へ。

法人 サーバー 選び方 スパム扱いされてしまったメールの原因切り分け メモ1

ファイル名を検索で cmd

nslookup 送信サーバ名(dc●●.etius.jp)

nslookup ●●●.sakura.ne.jp

↓

IPアドレスを確認し、ブラックリスト検索へ ブラックリストに登録されたIPアドレスを追跡する主要なデータベースのリスト

testpage.jpさん

whatismyipaddress.comさん

法人 サーバー 選び方 スパム扱いされてしまったメールの原因切り分け メモ2

SPF設定

メール送信方法 暗号化

SMTP IPアドレスの確認(メモ1参考)

記述場所

SMTP IPアドレスがブラックリストに入っている場合は、上記対策が必ずしも策にならない。同一サーバ内にスパム発信者がいるのでは?

SPFとは・・・事前にドメイン所有者がDNSサーバのSPFレコードまたはTXTレコードに、同サイトのメールサーバのIPアドレスを登録しておくというもの。相手側では、メールの受信時にエンベローブFromから送信ドメインを抽出し、同レコードを確認することで認証を行う仕組み。予めサーバ内で設定が必要。(相手側、受信メールサーバがこの仕組みを持っている場合に限られる)※エンベロープFromとはメールの送信者が設定するメールの返信先メールアドレス

法人 サーバー 選び方 スパム扱いされてしまったメールの原因切り分け メモ3

そもそもスパムフィルタの基準とは

カスタムブラックリスト、カスタムホワイトリスト、ヒューリスティック(SPAMの特徴を有するメールをフィルタする。例えば同じ送信元からの大量メール配信)、コンテンツフィルタリング(件名、本文中に含まれる文字列)からなる。

ウイルス対策ソフトベンダーが提供されるブラックリストデータベース(rbl チェック)が採用されていることが多い(UTM)。SPFはUTMにほぼ採用。SPFとrbl チェックではどちらが優先されるものなのかは、相手先の仕様によって異なる。ただISP側からは、暗号化ありで送信した際に、送信先サーバーにてブラックリストが原因で受信を拒否された場合はドメインをホワイトリストに登録してもらうか、暗号化なしでの送信する方法としてほしいとのこと。

ホワイトリストにドメインを登録してもらうこともできるが、SMTPのIPアドレスがブラックリストに登録されていれば、相手が変われば、事象が発生するたびに、ホワイトリストに手動で登録依頼しなくてはいけないという課題も残る。暗号化なしなら、SPFの設定ででOK。ブラックリストは、データベース側でチューニングされたもの。(間違っている場合は、ISP側からの申告で解決できる場合もあり。共有IPの場合はNG)

追記 大塚商会のメールホスティングとWEBARINAのメールホスティングでは、暗号化設定でもグローバルIPがドメインに対して固有で設定できます。

スパム扱いされてしまったメール 2020 結論

ウェブアリナーでメールの送受信で暗号化設定を行うと、暗号化設定のpop、smtpは共有サーバとなるため、迷惑メール扱いとなってしまうことがある。メールの送信方法を、グローバルIPアドレスに変更してみるという方法で試す。ただし、outlook2010、2013、2016、2019においては、セキュリティの理由から以下のようなメッセージが出てしまう。(送受信は問題なくできますが我慢するしかない)

さくらインターネットのスタンダードなどのプランではそもそも、サーバが一つのグローバルIPアドレスで複数のドメインを共有している作りなので、SPF設定を行っても、送信サーバが共有なので、同じ送信サーバを持つ中にブラックリストに載っている利用者があれば、一部の相手からは(UTMなど設置の)拒否されます。この場合は、相手先システム担当者に、ホワイトリストとして登録してもらえるよう依頼するよりほかない。

追記 2022年3月3日

wwwとメールサーバを分けるという方法も一考です。

Google Workspaceでは、SPF、DKIM、DMARK を設定してメールのなりすましを防げます。

wwwはXserver、メールはGoogle Workspace 例

Google Workspace メリットは、迷惑メール、がっちりフィルタしてくれます。デメリットは、複数アカウントだと、コストがちょっと、気になります。ウェブページでフォームメールを利用の際は、工夫が必要です

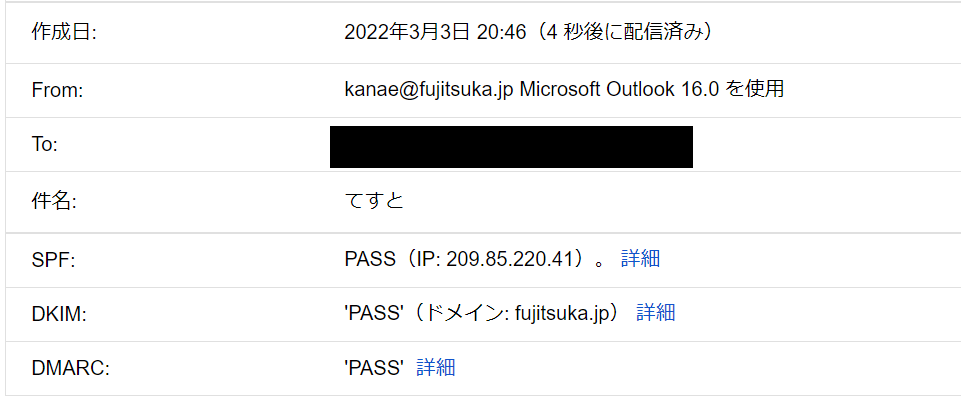

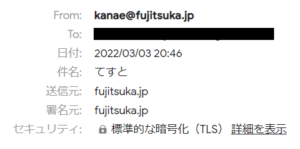

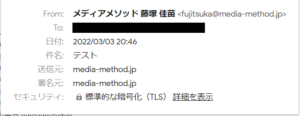

以下は、メッセージのソースの表示 で、確認できます 以前にお客様からの依頼で検証に導入してみました そのまま、使っています

Google Workspaceでは、DKIM を設定してメールのなりすましを防げます

標準的な暗号化TLS

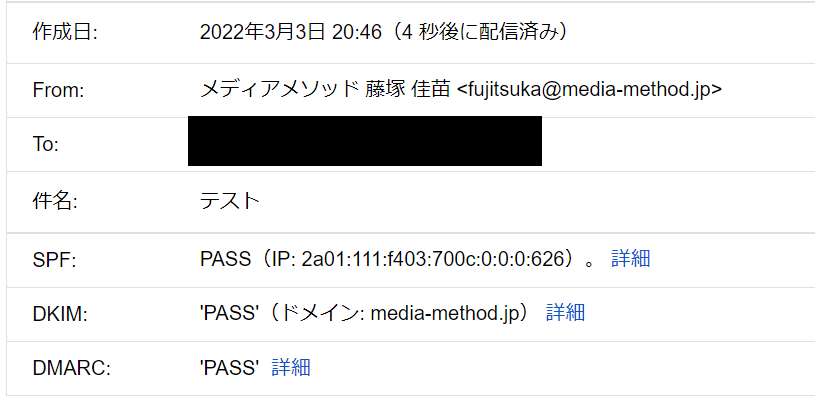

wwwはxserver メールは、Microsoft Exchange Online 例

こちらも、以前お客様からの依頼の検証で導入 そのまま使いっています。

spf dkim dmark設定しています。Microsoft Exchange Online契約に加えて、office365利用は必須と思ったほうが良いです こちらもウェブページでフォームメールを利用の際は、工夫が必要です

Microsoft 365 Microsoft Exchange Online利用時のメールのソース表示

Microsoft Exchange Online メールソフトの設定 暗号化TLS使用

メールソフトの設定に暗号化を導入していない場合、Gmail経由でメールを受け取ると、

メッセージのソースの表示 → SPF: NEUTRAL

SPF設定、送信方法も暗号化利用の場合、

SPF: PASS(IP:***.***.***.***)

多くのホスティング会社では、SPF設定は出来ても、Dkim、Dmarkの設定は行えない事の方が多いです。VPSは利用できるようですが、サポートをどこまで行ってもらえるかは不明。電話サポートが閉じてる今は、リスクあります。

なりすまし対策には、SPF、DKIM、DMARK