SPF、DKIM導入率、発表では「メール通信の暗号化」の設定が40%以上もの企業で設定されていない。また、「送信元ドメイン認証」の設定では、SPFチェック・DKIMチェックと合わせて80%以上の企業で対策が不十分』と発表されていました。

参考:spf dkim 導入率

参考 JPドメイン名における送信ドメイン認証技術の設定状況の調査

参考 日本データ通信『送信ドメイン認証技術「DMARC」によるなりすましメール対策とDMARCレポートの活用』

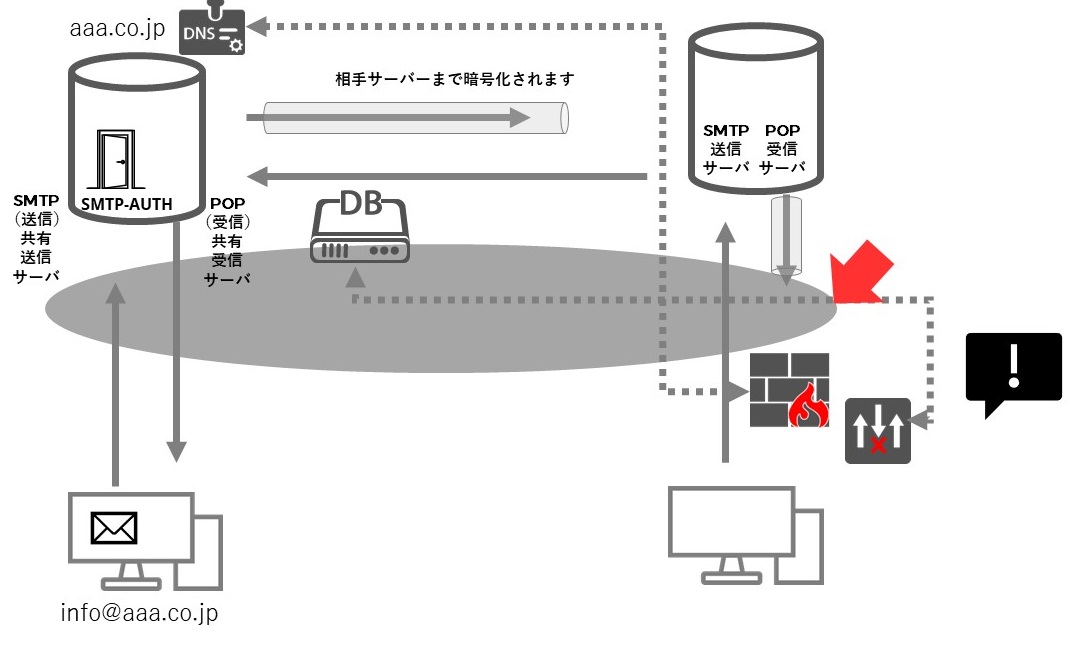

SPFとは、ドメインの所有者はDNSサーバのSPFレコードまたはTXTレコードにメールサーバのIPアドレスを登録しておく仕組みです。受け取った側のサーバでは、送信ドメインを、公開されたDNSに問い合わせし確認し、正当性を確認します。SPFはホスティングサーバ内に予め設定が必要です。

ただ、SPFを設定していても、さくらインターネット(s)、BIZメール&ウェブビジネス、Webarina(s)では、暗号化送信に共有SMTPサーバを利用するため、まれにRBLチェックでメールをブロックされてしまうことがあります。

RBLチェックとは、不正中継、ブラックリスト(RBL)チェックのこと。

暗号化で利用される送信サーバが共有IPであると、共有IP内にスパム送信者があると影響を受けます。

受信先にホワイトリストとしてドメインを追加いただくようお願いいただくか、暗号化なしの送信方法で、送信を試むという方法が必要になります。

※さくらインターネット(s)は、グローバルIPアドレス共有のサーバのため、受信先にホワイトリスト追加を依頼してください。

※webarina(s)、BIZメール&ウェブビジネスは、暗号化なし(POPとSMTPを割り当て固定固有のグローバルIPアドレスに変更し、送信ポートを587にし暗号化なしに変更することで、受信先でSPFチエックされ、問題が解決されます。(スパム発信者でない条件)

1.SPFレコードの設定(手動設定のサーバはサーバコントロールパネルなどであらかじめ設定が必要)

2.相手先サーバ エンベローブFrom情報 DNSサーバにSPFレコードを問い合わせる

3.SPFレコードに登録されたメールサーバのIPアドレスを元に受信したメールの正当性を検査する

4.RBLデータベース グローバルIPアドレスのブロックリストで監視 送信者の共有SMTPサーバのIPアドレスで対象が存在すればブロックする

5.送信者側 共有SMTPサーバを利用している場合 同じ共有SMTPサーバを使用する利用者のなかに、スパムメール発信者がいれば、相手先環境において迷惑メール扱いとされることがある。

メモ:spfとともにDKIM DKIMとは、メールを送信する際に送信元が電子署名を行い、 受信者がそれを検証することで、 送信者のなりすましやメールの改ざんを検知する仕組み。送信者が秘密鍵をメールサーバに登録しておきます。VPSサービスでは可能としていますが、紹介ホスティングサービスでは利用できません VPSでは、WAF、UTMなどの設置ができるそうです。VPSは、設定には専門的な知識が必要。設定方法はレンタルサーバ提供会社側のサポートなしとのことでした。

参考 JPドメイン名における送信ドメイン認証技術の設定状況の調査

参考 日本データ通信 記事

メールの暗号化を固有固定IPアドレスで行いたい場合は、グローバルIPアドレスを固有で固定で割り当ててくれるメールホスティングというものもあります。exam 大塚商会、webarinaメールホスティング

SPF確認方法

dig -t TXT <ドメイン>

nslookup -q=txt <ドメイン>

確認できるサイト

Wの件、メールの暗号化設定で利用する、dc●●.etius.jp。SPFレコードの範囲にないので、UTMにほぼ導入されているspfチェックでひっかかります。SPFは、複数行、ゾーン情報に記入できますが、DNSアウトソーシングのオプション必要。そもそも、共有送信サーバなので、他の利用者で迷惑メール発信していると、RBLチェックでひっかかります。

Sの件、平文、暗号化かかわらず、送信サーバ共有。

G社のL、平文、暗号化かかわらず、送信サーバ共有。